近日,NVIDIA为Jetson TX1芯片发布了一个Linux驱动的安全更新补丁,但没有提供该补丁修复问题的细节,不过有GifHub网友Triszka Balázs指出,NVIDIA通过这个补丁修复了一个严重安全漏洞,并称通过这个漏洞可以在Tegra(图睿)芯片上任意执行恶意代码。

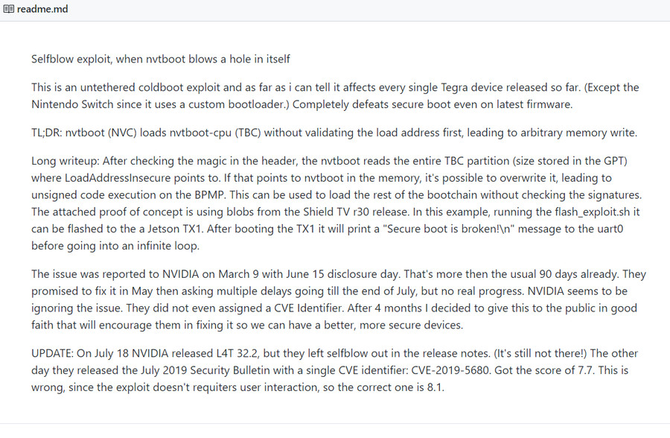

该漏洞名为SelfBlow,用于Tegra芯片的bootloader(系统启动前的引导程序),在电脑初始化加载nvtboot-cpu程序时,该漏洞会影响验证加载的地址是否正确,任意内存都能写入,能让恶意代码任意执行。SelfBlow漏洞通过这个方法,可以在任何固件版本上破坏安全启动的保护,目前已知使用Tegra芯片的设备中,只有Nintendo Switch能逃过一劫,因为它所使用的引导程序不同。

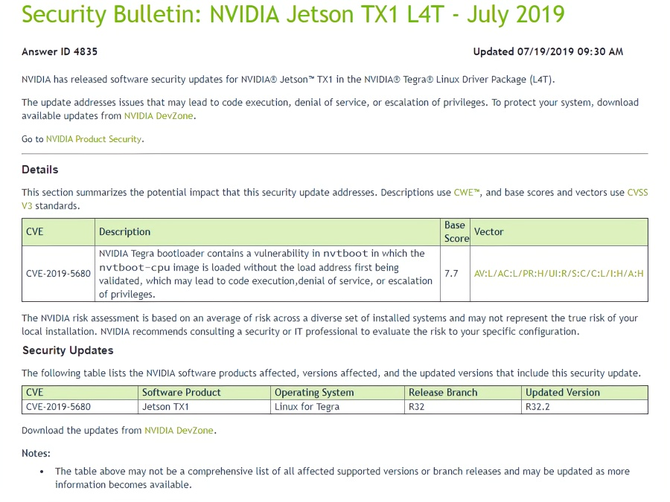

据Triszka Balázs描述,他在3月9日发现该漏洞后,立即提交给了NVIDIA,并计划于6月15日公开。虽然NVIDIA表示在5月会修复该漏洞,但直到7月也没有申请CVE号(通用漏洞库编号),NVIDIA修复该漏洞所花费的时间已经超出行业标准(90天)。为了用户的设备安全性,Triszka Balázs选择向公众曝光了该漏洞,希望以此能获得NVIDIA重视,但NVIDIA在7月18日发布的安全更新公告中并没有SelfBlow的描述,所以Triszka Balázs认为NVIDIA忽视了该漏洞的重要性,并在Gifhub上发表了自述文件。

7月19日,NVIDIA在补丁界面公布了漏洞的一些细节和相关影响以及相关CVE号,并对Triszka Balázs发现漏洞表示感谢。使用Terga芯片的用户记得及时安装更新来保护设备安全,同时希望各厂商在处理用户设备安全的问题上再积极一些。

本文编辑:王稀仕